Zusammenfassung

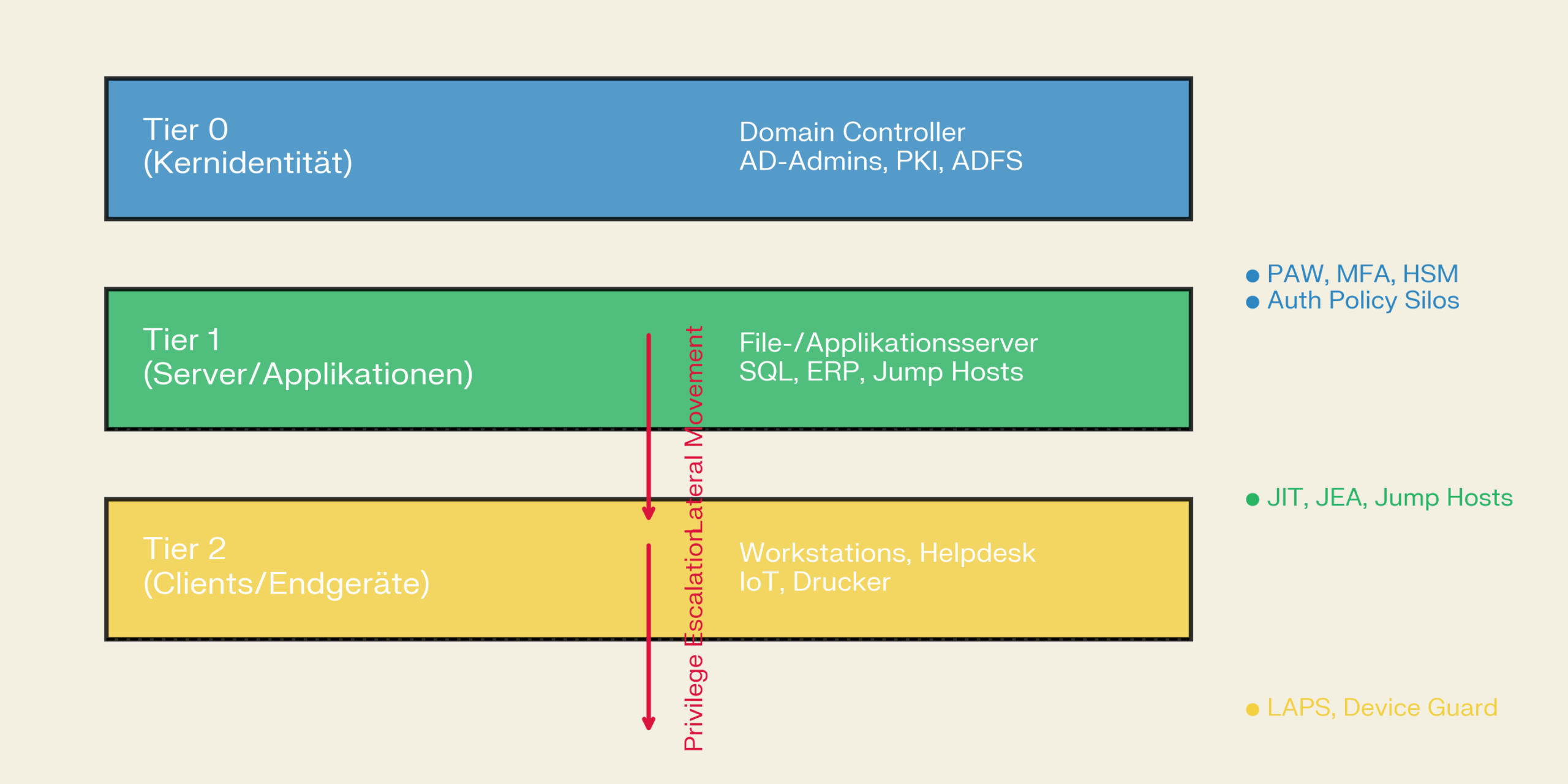

Die Implementierung eines Active Directory (AD) Tiering-Modells in Kombination mit systematischem Hardening stellt eine der effektivsten Maßnahmen zur Abwehr von Identity-basierten Angriffen dar. Durch die strikte Segmentierung administrativer Zugriffe in Tier 0 (Kernidentitätssysteme), Tier 1 (Server-/Applikationsadministration) und Tier 2 (Client-Management) wird Lateral Movement erschwert, während gleichzeitig Angriffsvektoren wie Pass-the-Hash, Golden Ticket-Angriffe oder Credential-Theft-Methoden massiv eingedämmt werden. Dieser Beitrag analysiert die technische Umsetzung unter Berücksichtigung von Microsoft-Empfehlungen, Zero-Trust-Prinzipien und praktischen Fallstricken, die insbesondere im Mittelstand auftreten.

1. Architektonische Grundlagen des Tiering-Modells

1.1 Hierarchie und Kritikalitätsmatrix

Das Tiering-Modell basiert auf der Prämisse der minimalen Privilegienvergabe (Principle of Least Privilege) und unterteilt Ressourcen nach ihrem Einflussradius auf die AD-Integrität:

| Tier | Kritikalität | Beispiele | Zugriffsregeln |

|---|---|---|---|

| Tier 0 | Domain-Dominante Kontrolle | Domain Controller, AD-Datenbank (NTDS.dit), ADFS-Server, Azure AD Connect | Exklusive Verwaltung über Privileged Access Workstations (PAWs) mit Hardware-Sicherheitsmodulen (HSMs) für Schlüsselspeicherung |

| Tier 1 | Applikations-/Server-Ebene | SQL-Server, ERP-Systeme, File-Server | Keine direkte Verwaltung von Tier 0; MFA-geschützte Jump Hosts |

| Tier 2 | Endgeräte-Management | Workstations, Drucker, IoT-Geräte | Keine Admin-Rechte außerhalb des Tiers; LAPS (Local Administrator Password Solution) |

Ein Control-Up-Risiko entsteht, wenn ein niedrigeres Tier (z.B. Tier 2) indirekt Zugriff auf höhere Tiers erhält – etwa durch fehlerhafte Gruppenmitgliedschaften oder vererbte Berechtigungen in Organisational Units (OUs)57.

1.2 OU-Struktur-Design und Delegation

Die technische Umsetzung beginnt mit der Neustrukturierung der AD-OUs unter Berücksichtigung von Sicherheitsgrenzen:

text├── Tier0_OU

│ ├── DCs_SubOU (GPO: Deny Interactive Logon für Nicht-Tier0-Admins)

│ ├── AdminAccounts_SubOU (JIT-Zugriff über PAM-Lösungen)

├── Tier1_OU

│ ├── SQL_Servers (Restriktive WMI-/WinRM-Firewallregeln)

├── Tier2_OU

│ ├── Workstations (LAPS-Implementierung, Device Guard)

Schlüsseltechnologien:

- Authentication Policy Silos: Erzwingen von Smartcard-basierten Anmeldungen für Tier 0 via

New-ADAuthenticationPolicy -Name "T0_Silo" -UserAllowedToAuthenticateFrom $T0_Hosts47. - Protected Users Security Group: Blockiert NTLMv1 und erzwingt Kerberos-AES-256 für Tier 0-Konten26.

2. Technische Hardening-Maßnahmen pro Tier

2.1 Tier 0: Härtung der Identity Fabric

- Credential Guard & Remote Credential Guard:

Aktivierung via Gruppenrichtlinie zum Blockieren von Pass-the-Hash-Angriffen: powershellSet-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Control\Lsa" -Name "LsaCfgFlags" -Value 1 # Credential Guard - ADFS-Härtung:

- Dedizierte Token-Signing-Zertifikate (RSA 4096, OCSP-Stapling)

- Deaktivierung von Legacy-Protokollen (WS-Federation 1.0, SAML 1.1) via

Set-AdfsEndpoint -TargetAddress "/oauth2" -Proxy $false6.

2.2 Tier 1: Applikationsschicht-Isolation

- Just-In-Time-Administration:

Temporäre Privilegienvergabe über Lösungen wie Microsoft PIM (Privileged Identity Management) mit Approval-Workflows. - JEA (Just Enough Administration):

Erstellung von PowerShell-Runspaces mit cmdlet-Restriktionen: powershellSessionTypeDefinitions = @{ Name = 'T1_SQL_Admin'; VisibleCmdlets = 'Get-Service', 'Restart-Service' }

.

2.3 Tier 2: Endpoint-Lockdown

- LAPS (Local Administrator Password Solution):

Automatisierte Rotation lokaler Admin-Passwörter mit Azure AD-Integration: powershellUpdate-LapsADSchema -Verbose # Schema-Extension für LAPSv2 - Device Guard:

Whitelisting von signierten Binärdateien via CI-Policy: xml<FileRules><Allow ID="ID_ALLOW_A" FriendlyName="Microsoft-Signer" FileName="*" Signer="Microsoft"/></FileRules>

.

3. Monitoring und Angriffserkennung

3.1 Advanced Threat Analytics (ATA)

- Golden Ticket Detection:

Analyse von TGT-Request-Zeitstempeln und Ticket-Gültigkeitsdauern mittels Machine Learning. - DNS-Reconnaissance-Erkennung:

Alerting bei anomalen LDAP-Enumerationen (z.B.(objectClass=*)-Abfragen)17.

3.2 Bloodhound & Sharphound

- Angriffspfadvisualisierung:

Identifikation von Transitive Trusts und Inherent Rights via Cypher-Queries: textMATCH p=(u:User)-[:MemberOf*1..]->(g:Group)-[:AdminTo]->(c:Computer) RETURN p

.

4. Fallstricke und Gegenmaßnahmen

4.1 Legacy-Systeme und Hardening-Konflikte

- Problem: Ältere Anwendungen benötigen oft NTLMv1 oder SMBv1, was Tier-Isolation untergräbt.

- Lösung:

4.2 Fehlkonfigurationen durch Gruppenrichtlinien

- Häufige Fehler:

- Vererbung von

SeDebugPrivilegean Tier 2-Konten - Fehlende

Deny Logon Locally-Einstellungen für Tier 0-OUs

- Vererbung von

- Abhilfe:

Regelmäßige GPO-Überprüfung mit Microsoft Security Compliance Toolkit und HardeningKitty78.

5. Wirtschaftliche Aspekte für den Mittelstand

5.1 ROI-Berechnung

- Kostenfaktoren:

- Initiale Implementierung (ca. 120-200 Personentage)

- Laufende Wartung (10-15% der Initialkosten/Jahr)

- Einsparungen:

5.2 Versicherungstechnische Auswirkungen

- Cyberversicherungsprämien:

Absenkung um 20-30% bei Nachweis eines Tiering-Modells (Beispiel: Allianz Risk Transfer)38.

6. Fazit und Ausblick

Die Kombination aus strukturellem Tiering und technischem Hardening transformiert das Active Directory von einer passiven Authentifizierungsplattform in ein resilienten Sicherheitsasset. Für mittelständische Unternehmen empfiehlt sich ein phasenweiser Rollout:

- Tier 0-Isolation (6-8 Wochen)

- Tier 1-Delegation (12-16 Wochen)

- Tier 2-Automatisierung (8-10 Wochen)

Zukünftige Entwicklungen wie AD-Less Tier 0 (Nutzung von Azure AD Cloud-Only-Konten) oder Quantum-Resistant KDCs (Post-Quanten-Kryptografie) werden das Modell weiter verfeinern.

Nächster Beitrag: „Pass-the-Ticket vs. Tiering: Simulation realer Angriffsszenarien mit Mimikatz und Responder“ – Eine technische Analyse von Angriffsvektoren und deren Abwehr im mehrstufigen AD-Modell.